A forma mais simples de acessar seu servidor remotamente é usar o SSH. Através dele, você pode não apenas rodar comandos de terminal, mas também rodar programas gráficos e transferir arquivos. Para instalar o servidor SSH no Ubuntu, instale os pacotes "openssh-server" e "openssh-client":

# apt-get install openssh-server openssh-client

Com o SSH ativo, você pode acessar a máquina remotamente usando o cliente SSH, fornecendo o login e o endereço IP ou domínio da máquina, como em:

$ ssh -X gdh@192.168.1.254

No primeiro acesso o cliente confirma o fingerprint do servidor, uma identificação que permite ao cliente SSH detectar ataques man-in-the middle, onde o servidor é substituído por outra máquina, configurada para capturar as senhas. O "-X" permite que você rode aplicativos gráficos. Basta chamá-los pelo nome através do terminal, como se estivesse sentado na frente do servidor.

Para transferir arquivos, o comando básico é o sftp, que lhe dá um prompt de transferência de arquivos. O uso é similar ao do SSH, basta incluir o login de acesso e o endereço do servidor, como em:

# sftp gdh@192.168.1.254

Se você é das antigas, da época dos clientes de FTP para MS-DOS, vai se identificar com a interface :). Para baixar um arquivo use o comando "get" e para navegar entre os diretórios use o "cd" e o "ls ..", da mesma forma que em um prompt local.

No dia-a-dia, você dificilmente vai utilizar o SFTP em linha de comando, pois existem interfaces mais práticas. Nas distribuições baseadas no Gnome, você pode utilizar o módulo "ssh://" do Nautilus, digitando "ssh://usuario@servidor" diretamente na barra de endereços (clique no ícone com a folha de papel para liberar a edição), o que permite acessar os arquivos diretamente e inclusive copiar e colar arquivos entre diversas janelas do navegador:

Nas distribuições baseadas no KDE, você obtém a mesma função através do módulo "fish://" do Konqueror. Basta digitar "fish://usuario@servidor" na barra de endereços.

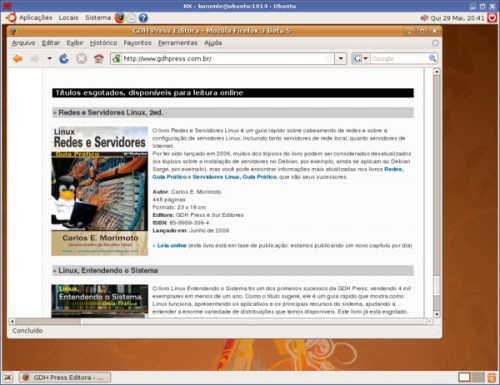

Para complementar o SSH, você pode instalar o NX server, uma espécie de terminal server para Linux, que permite que você acesse o desktop do servidor remotamente e rode qualquer conjunto de aplicativos instalado nele. Não existe limite de conexões simultâneas, de forma que você pode inclusive acessar o servidor (usando logins diferentes) a partir de todas as máquinas da rede simultaneamente:

Assim como no VNC, o NX exibe uma janela contendo um desktop do servidor. O tamanho da janela é ajustável e cada sessão é independente, permitindo que dezenas de clientes (Linux ou Windows) se conectem ao mesmo servidor Linux. Ao encerrar a sessão, você tem a opção de suspendê-la, o que permite reconectar mais tarde (a partir do mesmo cliente), sem perder as janelas e trabalhos abertos.

Originalmente, o servidor era pago e o cliente ficava disponível para download gratuito. Mas, assim como o VMware, a partir de um certo ponto a NoMachine resolveu oferecer uma versão gratuita também do servidor, como uma forma de aumentar sua participação no mercado e assim ganhar espaço para vender suas soluções corporativas.

É necessário baixar os três pacotes, pois o servidor depende dos outros dois para funcionar. Estão disponíveis versões em .rpm, .deb e também um pacote genérico, em .tar.gz, que pode ser usado no Slackware e outras distribuições.

Ao instalar, comece instalando o cliente, seguido pelo NX Node, deixando o servidor por último, como em:

$ sudo dpkg -i nxclient_3.2.0-9_i386.deb

$ sudo dpkg -i nxnode_3.2.0-5_i386.deb

$ sudo dpkg -i nxserver_3.2.0-7_i386.deb

Aproveite para rodar o comando "apt-get -f install" no final do processo para corrigir qualquer eventual problema relacionado a dependências dos pacotes:

$ sudo apt-get -f install

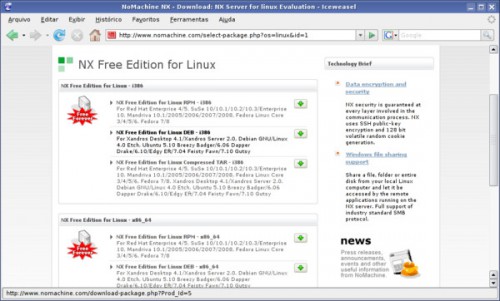

Nas estações, você precisa instalar apenas o pacote "nxclient", que possui versões para Linux, Windows, OSX e até Solaris.

O servidor NX utiliza o SSH como meio de transporte, por isso, para utilizá-lo é necessário que o servidor SSH esteja ativo. Uma vez instalado, o servidor NX permite que você se conecte usando qualquer login de usuário disponível no servidor (com exceção do root). Se você quer dar acesso a alguém, basta criar uma nova conta, usando o "adduser".

Nos clientes, você precisa instalar apenas o pacote "nxclient", como em:

$ sudo dpkg -i nxclient_3.2.0-9_i386.deb

Como comentei, ele possui também uma versão Windows (que possui uma configuração exatamente igual à da versão Linux), que pode ser baixada na mesma página,

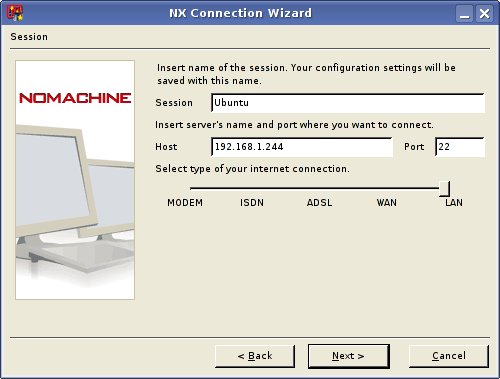

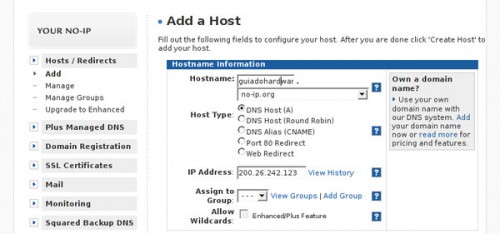

Na maioria das distribuições Linux, ao instalar o cliente NX, são criados ícones no "Iniciar > Internet". Da primeira vez, use o "NX Connection Wizard" para criar a conexão inicial. Se o ícone não tiver sido criado, use o comando "/usr/NX/bin/nxclient -wizard" (usando seu login de usuário, não o root):

Estão disponíveis ainda opções com o nível de compressão dos dados e do tamanho da janela. Usando a opção "LAN", que é destinada a conexões via rede local, não existe perda de qualidade de imagem, mas, ao usar as demais opções, destinadas a conexões mais lentas, as imagens são comprimidas via JPG, o que garante uma atualização mais rápida, porém com uma certa perda de qualidade.

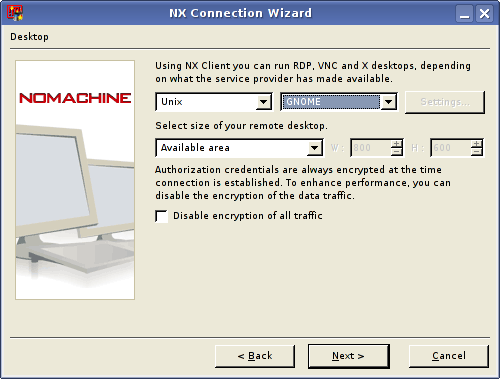

Na segunda janela, temos outra opção importante, que é a seleção do ambiente gráfico usado. O cliente NX não é capaz de detectar automaticamente o ambiente gráfico usado no servidor, de forma que você precisa especificá-lo na criação da conexão. No caso do Ubuntu, que usa o Gnome por padrão, escolha "Unix > Gnome":

A opção "Select size of your remote desktop" permite especificar o tamanho da janela com a conexão remota. A opção "Available area" faz com que a janela ocupe todo o espaço útil do desktop, sem cobrir a barra de tarefas (o ideal na maioria das situações), mas você pode também especificar uma resolução qualquer, como "1000x700" ou "800x480". Não é necessário se prender às resoluções mais usadas, você pode utilizar qualquer valor.

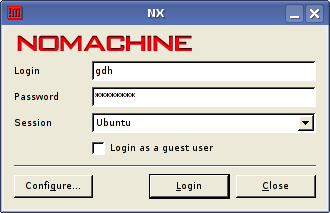

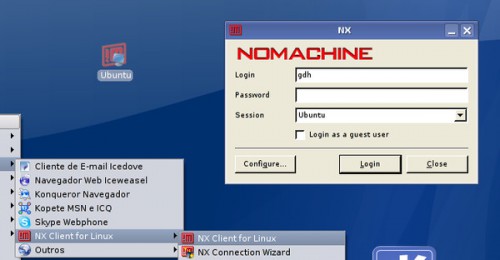

O cliente NX se encarrega de criar ícones no desktop para as conexões criadas, o que facilita o acesso a elas:

Entretanto, para ter acesso ao botão "Configure...", que dá acesso ao painel de configurações, você precisa abrir a conexão usando o ícone "NX Client" no menu, ou o comando "/usr/NX/bin/nxclient -wizard".

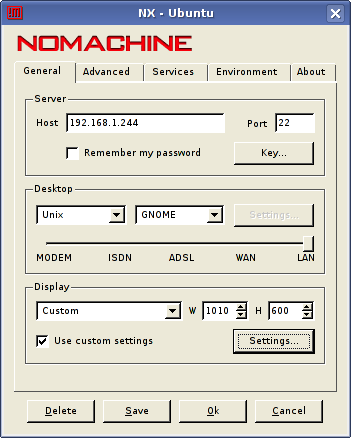

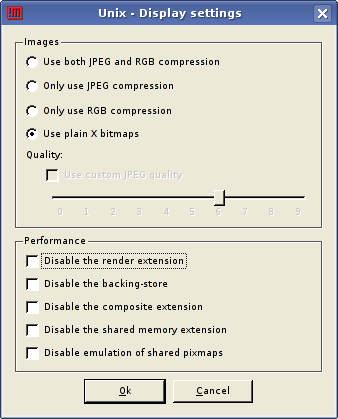

Ao acessar o menu de configuração, você tem acesso a um conjunto extra de opções. A primeira dica é a opção "Remember my password" na aba "General", que permite memorizar a senha de acesso. Marcando a opção "Use custom settings" você tem acesso a um menu com opções adicionais relacionadas à compressão da imagem:

Aqui você tem a opção de ajustar o nível de compressão do JPG (os níveis mais altos são úteis em conexões via modem), usar compressão via RGB (um formato sem perda) ou desabilitar completamente a compressão usando a opção "Use plain X bitmaps". Esta última opção consome mais banda da rede (o que não chega a ser um problema em uma rede de 100 megabits), mas em troca usa menos processamento, tanto no servidor quanto no cliente. Ela é uma boa opção para uso em rede local, onde temos bastante banda disponível.

Na aba "Advanced" temos a opção "Disable ZLIB stream compression", mais uma opção interessante para melhorar o desempenho das conexões via rede local em clientes com pouco processamento.